credit: 123RF

入侵自动取款机,在本地给它们注入恶意软件听起来很不错,不过,当你被安全警卫抓起来扔进监狱的时候,可能就没那么有趣了。正因如此,现在,越来越多的网络罪犯不再选择亲自动手。

在最新的网络威胁报告中,Trend Micro公司的研究人员强调,针对ATM机的网络攻击越来越多,这家跨国安全软件公司称之为“恶意软件界的转型”,这些攻击可能导致ATM机狂吐数万美元,不同于伪造的ATM卡槽和键盘,以及需要在本地入侵的恶意软件,网络攻击不需要与机器的物理接触。

对罪犯来说,网络攻击还有一个好,就是想入侵哪台ATM机就哪台,而对机器进行实体的魔改就需要小心行事:在夜色的掩护下,悄□□接近巷子或是角落里的机器,暗处还可能藏着警察和眼线。一次远程的攻击则不需要在大晚上进行,钱骡(cash mule)可以接近任意的ATM机,未经仔细检验,可能会进行合法的ATM活动。

在评估ATM恶意软件如何发展的过程中,Trend Micro与欧洲刑警组织的欧洲网络犯罪中心(EC3)合作,来甄选这些更新、更隐蔽的技术。作为一个著名的例子,研究人员指出了去年在泰国发生的“RIPPER”恶意软件攻击,21台自动取款机总共被盗窃了1229万泰铢(约合34.6万美元)(当时约合37.8万美元),最终,有大约一万台ATM机被检查出来有感染“RIPPER”病毒的风险。

Trend Micro, Europol

正如Trend Micro所指出的那样,基于网络的入侵并不容易做到,而且,远程的黑客攻击有天生的风险:抹去自己的网络身份可不比现实中戴上手套和面具那么简单。入侵银行的过程本身也是相当复杂的。银行员工是一个常见的突破口,人类是最不可靠的。对任何公司的安全来说,通常都是最薄弱的一个环节。

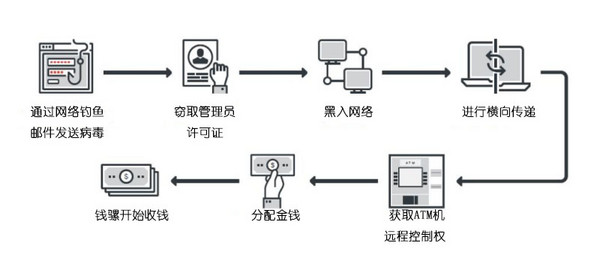

包含恶意可执行文件的网络钓鱼邮件是窃取银行员工许可证的首选方法。一旦黑客获得访问权限,他们可以在银行的网络横向传递,以获得对ATM机的控制权。Trend Micro的记录指出:“有些系列的恶意软件甚至具有自我删除功能,有效抹除了大部分的犯罪活动痕迹。

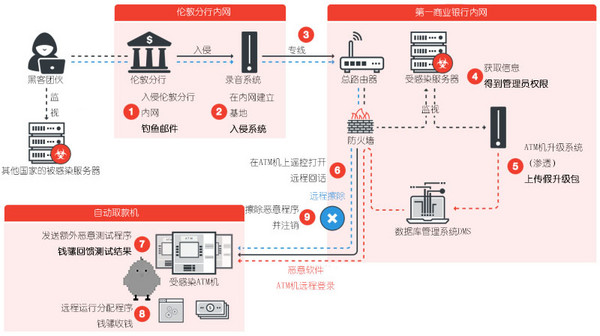

另一个著名的例子是2016年7月□□第一商业银行被入侵。□□22个分行被窃取了约合240万美元。而黑客全程都是远程操作。

这次的攻击极其复杂:它开始于第一商业银行的伦敦分行,黑客利用银行的录音系统来窃取域管理权的权限,使用这些许可来黑入公司的专网,绕过防火墙端口以获得□□地区分行的网络访问权限。一旦进入,他们就找到了ATM机更新软件的系统,使用一个假的系统更新包,黑客们就能在ATM机上启用远程通信网服务,这允许他们上传各种程序来测试ATM机,并在最终强制进行未经允许的操作。

与此同时,钱骡在一旁,与黑客通过加密聊天通信,并报告测试的结果,一旦机器吐出现金,钱骡就将其搜集起来并转移到下一台机器上。研究人员说:“与此同时,远程黑客将恶意程序从被攻击的ATM机上擦除并注销。”

Trend Micro, Europol

报告指出:“可能这些是已经进入银行网络的常规犯罪集团,后来意识到他们可以在ATM机网络上做文章。” “Ripper病毒的案例表明,有一些罪犯的目标就是ATM机网络,而不是偶然。这些团伙都有利用这些机器获取银行其他任何资源的利益动机和技术能力。

研究人员补充说:“虽然类似的网络攻击在美国和加拿大等更大地区没有报道,但我们认为这是2017年及以后可能会加强的新势头。”