credit:123RF

网络安全人员上周晚些时候警告说,有超过2000个运行开源WordPress管理系统框架的网站感染了恶意软件。居心叵测的木马会记录管理员和访问者的密码以及键盘输入的所有数据信息。

当用户访问受感染站点的时候,浏览器会自动下载一个软件包,键盘记录器是恶意软件包的一部分,该软件包还会为浏览器添加加密货币矿工插件,用户的个人电脑上会被分配出一定的运算资源,悄悄地运行插件来解算加密货币。

PublicWWW提供的数据显示,截至周一下午,有2092家网站被黑客挂上了这个木马软件包。

网络安全公司Sucuri表示,它与12月份被发现的恶意代码相同,当时有近5500个WordPress站点被注入了这种木马。当关停了名叫cloudflare.solution的网站以后(该网址被用于托管恶意脚本代码),这些恶意软件被彻底清除。新的恶意脚本被托管在另外三家网站上:msdns.online,cdns.ws和cdjs.online。托管代码的网站与Cloudflare或任何其他合法的公司都没有联系。

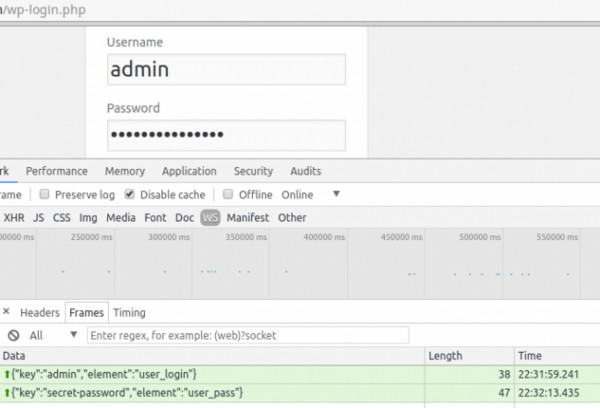

Sucuri的研究员Denis Sinegubko在一篇博客文章中写道:“不幸的是,对于不知情的用户和受感染网站的所有者,键盘记录器的行为与之前的代码功能相同。脚本通过WebSocket协议将每个网站表单(包括登录表单)输入的数据发送给黑客。”

攻击是通过向WordPress网站注入各种脚本来实现的。上个月注入的脚本包括:

-

hxxps://cdjs.online/lib.js

hxxps://cdjs.online/lib.js?ver=…

hxxps://cdns.ws/lib/googleanalytics.js?ver=…

hxxps://msdns.online/lib/mnngldr.js?ver=…

hxxps://msdns.online/lib/klldr.js

攻击者将cdjs.online的脚本注入到网站的WordPress数据库(wp_posts表)或主题文件夹下面的functions.php中,就像去年12月时站点遭受到的攻击攻击一样。

Sinegubko还发现了可以注入到主题文件夹中functions.php的另两种脚本,cdns.ws和msdns.online。除了把通过键盘输入的字段保存到日志之外,脚本还会加载其他代码,导致访问站点的用户的计算机从Coinhive上加载运行一段JavaScript程序,在没有警告的情况下,开采加密货币Monero。

Sucuri的帖子并没有明确地说明,网站是如何被感染的。攻击者极有可能利用了未及时更新的软件所存在的安全漏洞。

Sinegubko写道:“虽然新一轮的攻击似乎还没有形成原来的规模,但网站的二次感染率显示仍然有许多网站并未从中吸取教训,有些网站甚至可能都没有意识到上一次被人注入了木马。”

想要清理感染的维护人员应按照以下步骤操作。首要的是,网站运营商应及早更改所有的密码,因为脚本让攻击者可以获取所有管理员的旧密码。

本文译自 arstechnica,由 majer 编辑发布。

原文作者DAN GOODIN,Ars Technica的安全编辑,为美联社,彭博新闻和其他出版机构撰写相关文章。